【公告】有赞外部威胁报告处理标准2.0

公告编号:作者:YZSRC发布日期:2024/01/23

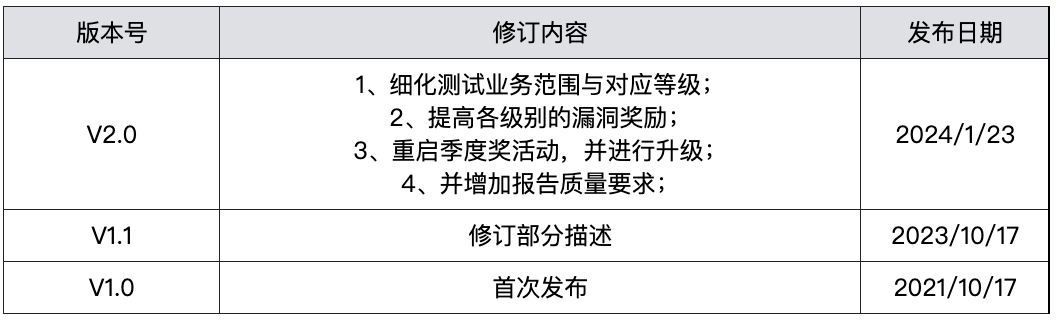

版本更新信息:

一、前言

1、有赞非常重视自身产品和业务的安全问题,有赞安全响应中心(YouZan Security Response Center)非常期待白帽子、安全组织、研究者的加入,共建良好的安全生态。

2、我们承诺:每一份报告我们都会有专人进行评估和跟进,对于帮助有赞提升安全的用户,我们将给予您感谢和回馈。

3、有赞反对和谴责以漏洞测试为借口,利用安全漏洞进行破坏、损害用户利益的黑客行为,包括但不仅限于利用漏洞盗取用户隐私及虚拟财产、入侵业务系统、恶意传播漏洞或数据等。如有上述行为,有赞将有权追究其法律责任。具体测试规范请参考:SRC行业安全测试规范。

4、如果您对该流程有任何建议,欢迎发送邮件至yzsrc@youzan.com,或联系公众号:有赞安全应急响应中心。建议一经采纳,YZSRC会送出专属礼品。

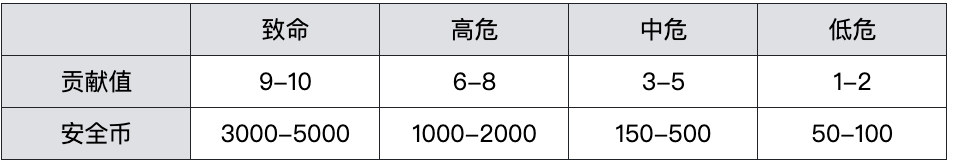

二、有赞SRC漏洞报告奖励标准

2.1 安全币与贡献值计分规则

YZSRC根据漏洞对业务的安全风险,将漏洞分为致命、高危、中危、低危、无影响(忽略)五个等级。

有赞相关业务,将根据风险治理优先级分为:高系数业务、中系数业务和低系数业务。

注:1安全币=1人民币

原则:所有安全报告将结合漏洞实际利用危害、利用难度及业务优先级进行评估,最终确认贡献值。

2.2 漏洞等级评定标准

致命漏洞

1、直接获取核心系统权限(服务器端权限、客户端权限)的漏洞。包括但不限于:命令注入、远程命令执行、上传获取 WebShell、SQL 注入获取核心系统权限;

2、核心业务的严重逻辑设计缺陷和流程缺陷。包括但不限于任意账号登录和密码修改、任意账号资金消费、特大量订单详细泄露、核心支付系统支付交易流程的漏洞。

高危漏洞

1、直接获取一般系统权限(服务器端权限、客户端权限)的漏洞。包括但不限于:命令注入、远程命令执行、上传获取 WebShell、SQL 注入获取权限;

2、核心系统水平越权访问操作。包括但不限于绕过认证直接访问管理后台可操作、业务非授权访问、 业务后台弱密码,增删查改任意用户敏感信息或状态等核心交互的越权行为;

3、可远程获取客户端权限的漏洞。包括但不限于远程任意命令执行、可进内网有回显的SSRF。重要页面的存储型XSS(包括存储型DOM-XSS)以及可获取cookie等敏感信息且具有传播性的各种XSS。

中危漏洞

1、需受害者交互或其他前置条件才能获取用户身份信息的漏洞。包括但不限于包含用户、网站敏感数据的Jsonp劫持、一般业务存储型XSS等;

2、普通的逻辑缺陷。包括但不限于业务系统的越权行为和设计缺陷等,垂直越权可能会按照相关功能适当降级处理。;

3、可攻击管理后台的XSS类攻击(需提供前台攻击位置,定位风险);撞库类问题能爆破出数据的、非重要站点的验证码爆破等。

低危漏洞

1、轻微信息泄露,包括但不限于路径、svn信息泄露、异常和含有少量敏感字段的调试信息,本地SQL注入、日志打印及配置等泄露情况;

2、难以利用但存在安全隐患的漏洞。包括但不仅限于难以利用的SQL注入点、可引起传播和利用的Self-XSS、子管理员的横向越权、有浏览器限制的反射XSS;

3、利用场景有限的漏洞,包括但不限于短信、邮箱轰炸,URL跳转,非有赞账户系统的可撞库接口等。

无危害/暂时忽略

1、无法利用的漏洞。包括但不仅限于Self-XSS、无敏感操作的CSRF、无意义的异常信息泄漏、内网IP地址/域名泄漏、无回显SSRF、管理后台泄漏、CSRF登出或匿名用户CSRF问题、无敏感信息的SVN信息泄漏、只有固定版本的小众浏览器才能触发的xss、无敏感信息的Jsonp劫持、无敏感信息的CORS跨域配置错误等;

2、不涉及安全问题的 Bug。包括但不仅限于产品功能缺陷、网页乱码、样式混乱、静态文件目录遍历、应用兼容性等问题;

3、不能重现的漏洞。包括但不限于经YZSRC审核者多次确认无法重现的漏洞;

4、内部已知或已有白帽子优先提交的漏洞;

5、非接收范围内的漏洞,如非有赞业务的安全漏洞;

6、不接收无实际意义的扫描器结果报告;

7、不收取YZSRC平台本身的漏洞;

8、店铺或连锁内部的垂直越权内部已知,暂不收取;

9、AllValue国际站业务商家可以自定义C端页面,故不收取XSS漏洞;

10、不收取应用市场中非有赞域名下的应用漏洞;

11、不收取由于上传OSS导致的XSS问题

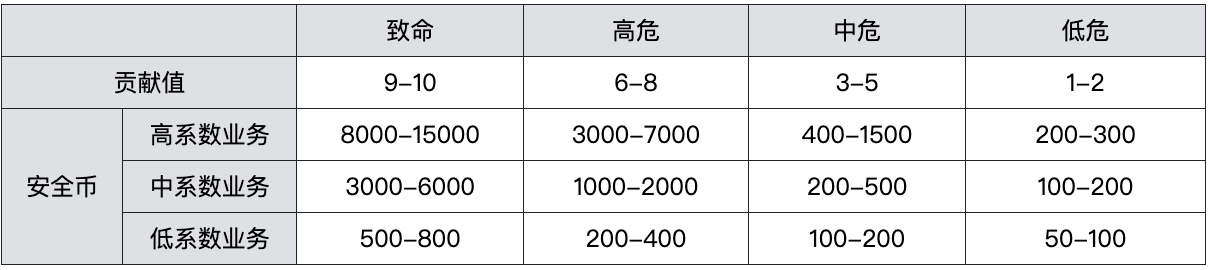

2.3 业务范围与等级

1、YZSRC覆盖的业务分为高系数业务、中系数业务和低系数业务三类。具体定义域域名范围如下表所示:

2、低系数业务中,有赞云三方开发者开发的系统(*.isv.youzan.com、*.isv-dev.youzan.com等域名下)只收取高危及以上漏洞,且在评分上将根据对有赞的实际影响做降分处理;

三、有赞SRC威胁情报奖励标准

3.1 情报内容要求

由于情报的完整性对情报的价值有着重要的影响,因此我们上报情报的价值会进行情报完整性考量。威胁情报奖励以漏洞报告奖励标准的一般业务为准,情报完整性系数的评价将综合考虑情报的多个方面,包括:

▪ Who:情报涉及到的威胁人员,如可定位到入侵者个体或组织的情报;

▪ Where:情报所涉及的利用点,如订单信息泄露页面或接口;

▪ How:情报所涉及的问题是如何被利用的,包括相应的流程、技术手段、工具等;

▪ What:情报所涉及的主要问题,如黑产、入侵、刷单等;

我们鼓励提交尽量完整的情报信息,情报信息的完整度及危害程度将直接影响情报得分及漏洞评级;我们鼓励发现如:黄赌毒、黄牛插件、供应商违法操作等恶意内容、恶意注册马甲号、社区灌水帖等不限于上述业务的完整可靠有价值的安全情报。

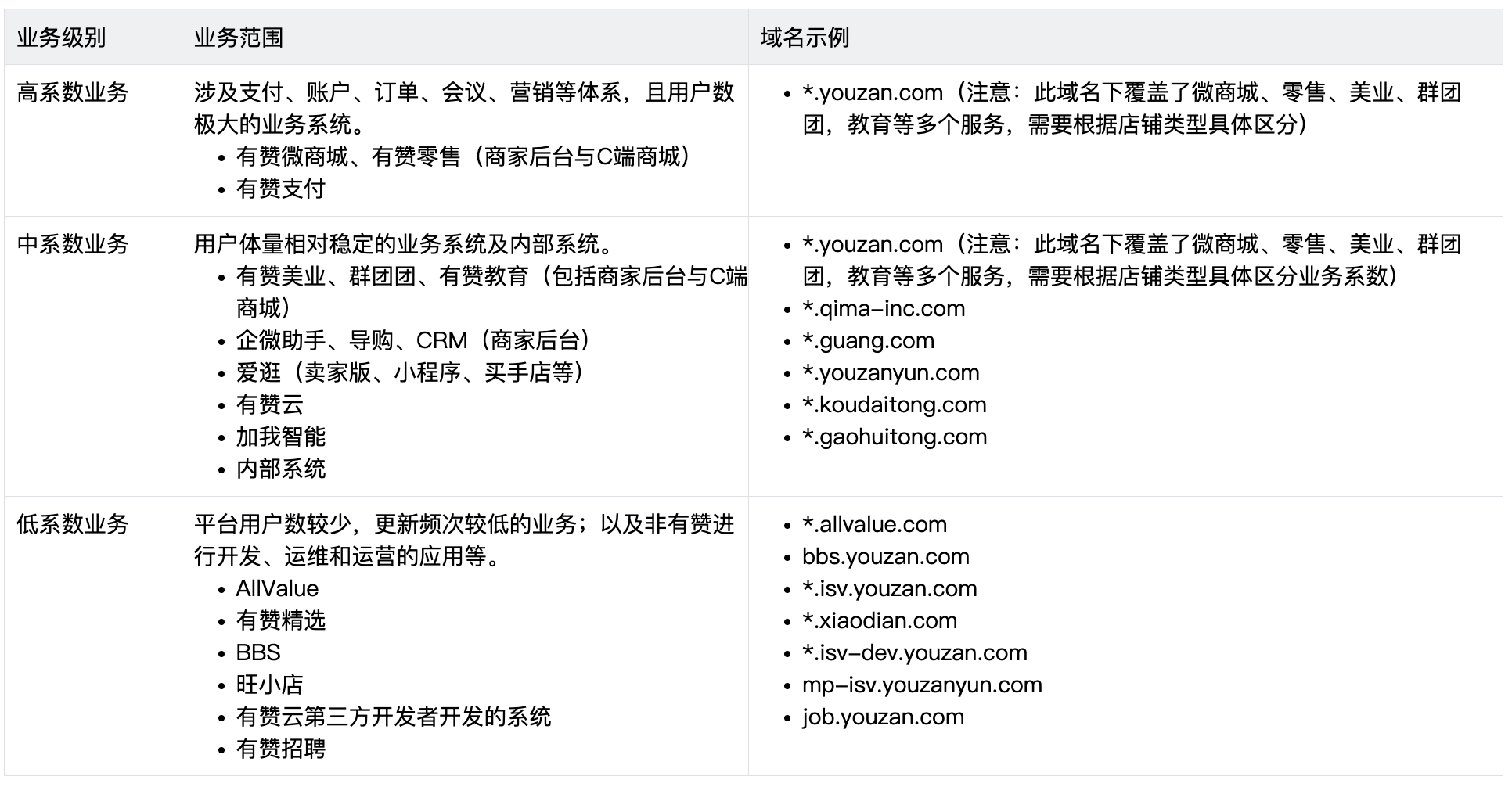

3.2 安全币与贡献值计分规则

注:1安全币=1人民币

3.3 威胁情报等级评定标准

▪ 致命情报:对核心业务、系统、办公网络造成重大影响,或对有赞造成大量资金损失的威胁情报。

▪ 高危情报:对核心业务、系统、办公网络造成较大影响,或对有赞造成较大资金损失的威胁情报。

▪ 中危情报:对核心业务、系统、办公网络造成一定影响,或对有赞造成一定资金损失的威胁情报。

▪ 低危情报:对业务、系统、办公网络造成轻微影响的威胁情报。

四、通用原则

1、未经授权任何人不得对外披露漏洞/情报细节(包括但不限于在第三方平台上存储、传播或讨论漏洞/情报详情),或利用漏洞非法获利。如您泄露了漏洞/情报信息或利用漏洞/情报非法获利,我们将不给予奖励、已给予的奖励有权收回、封禁平台账号,并对情节严重者保留进一步追究法律责任的权利;

2、同一威胁报告(包括情报、通用组件和插件)最早提交者得贡献值,提交网上已公开的报告不计分;

3、对于网上已公开的通用漏洞/威胁,因补丁下发及修复需要一定的时间,故在补丁下发30天内提交不计分;

4、同一漏洞源产生的多个漏洞报告,经YZSRC工作人员分析确认后会进行合并收取,此场景只有最早提交者可获取贡献值;

5、有赞提供SaaS服务,同一个漏洞在多个店铺反复提交,会进行合并处理。

6、同一漏洞导致的多个利用点按照级别最高的奖励执行;(如:同个JS引起的多个XSS漏洞、同一个发布系统引起的多个页面的XSS漏洞、通用框架导致的整站问题等);

7、各等级漏洞的最终贡献值由漏洞利用难度及影响范围等综合因素决定,若触发条件非常苛刻(如:特定浏览器才可触发的XSS 漏洞),经审核可能跨等级调整贡献值;

8、报告者在进行渗透测试时,如在线上对业务做增删改操作时,请勿直接对正常用户数据做操作,数据添加请在标题或明显字段增加【我是白帽子】字样,以便于 YZSRC 和业务方识别数据真实性;

9、以漏洞测试为借口,利用漏洞进行损害用户利益、影响业务正常运作、修复前公开、盗取用户数据等行为在溯源发现后将不会计分,同时有赞保留采取进一步法律行动的权利;

10、有赞员工不得参与或通过朋友参与漏洞奖励计划;

11、请通过正常渠道与工作人员交流反馈问题,对于一些没有证据或使用非正当手段进行诬陷等行为,工作人员将使用法律手段维护权益。

五、平台特色奖励

平台将不定期推出或升级新人奖、季度奖、年度奖、活动奖励等一系列奖励计划,奖励发布详情,请关注官网及「有赞安全应急响应中心」公众号。

目前我们执行的特色奖励有:

5.1 每季度奖一奖

▪ 评选周期:每个季度一次;

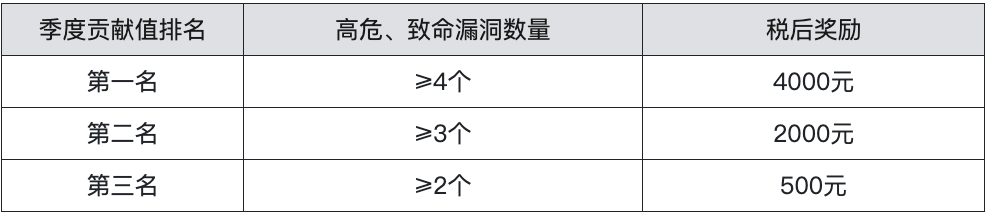

▪ 奖励机制:YZSRC季度贡献值排行榜Top3,且 高危漏洞/致命漏洞数满足以下条件的白帽子 进行季度奖励,奖励金额如下:

(注:所有奖励以安全币形式发放)

5.2 贼NB漏洞奖

▪ 评选周期:每个季度一次;

▪ 奖励机制:YZSRC在当季度提交漏洞中,若漏洞影响范围巨大,利用手段独到,让审核小伙伴发出“NB啊”的感叹的,则有机会获得此奖励,数量不限,奖励金额为5000元现金。

注:若当季度没有满足条件的高质量漏洞,那么该奖励可以为空。

5.3 报告写得好奖

YZSRC鼓励大家提供完整清晰的安全报告,以帮助快速定位问题,完成审核。请大家提交的安全报告务必包含「漏洞标题」「漏洞描述」「复现过程」等信息,否则将被做忽略处理,具体内容参考:

▪ 【漏洞标题】包含漏洞题目、影响域名、漏洞类型等

▪ 【漏洞描述】包含漏洞的入口、涉及的URL、参数等

▪ 【复现过程】按步骤对漏洞进行复现,并在过程中体现漏洞的影响和危害,一般以文字截图形式,若使用工具,请提供工具名称 。

▪ 【修复方案】请提供可执行的修复建议,如代码修复建议或防护策略

对于书写特别规范、清晰、详尽的报告,审核同学会给予10-50个安全币的浮动奖励。

5.4 闪耀新星奖

首次在有赞SRC注册,并提交有效报告的白帽子,可额外获得周边礼品一份,具体礼品视库存而定,满足条件的新人白帽子可联系运营小伙伴申请!

YZSRC保留对奖励规则的最终解释权。

本标准自2024年01月24日起实施。